|

挖矿木马处置和防护 一、如何处置挖矿木马 1.针对独立运行的挖矿木马感染场景处置 独立运行的挖矿木马无其他附加功能,重复利用目标主机上的系统资源进行挖矿。此种挖矿木马通常利用垃圾邮件或捆绑软件进行传播,主要针对的是Windows系统终端,因此对于这种挖矿木马在处置上较为简单,依据系统资源使用率在主机侧排查可疑进程,结合网络连接情况,综合判定该进程为挖矿木马后,即可结束该挖矿木马进程,而后删除对应的挖矿木马文件。 2.针对集成化的挖矿木马感染场景处置 在当前活跃挖矿木马家族大多数都是集成化的挖矿木马,集成多种功能,组建相应挖矿木马僵尸网络。集成化的挖矿木马主要有传播、挖矿、控制、持久化驻留、更新等功能,攻击者依据这些功能收获巨大的利益。 在传播上使用端口扫描工具、漏洞利用工具、暴力破解,对内网或外网的其他目标进行渗透并传播挖矿木马。 传播行为 | 具体工具/漏洞 | 处置 | 端口扫描 | masscan pnscan | 这些传播行为在网络上主要体现对外频繁连接多个指定端口(22、3389、7001、6379等) 排查方法: 网络抓包分析 特别注意:~/.ssh/auauthoruzed_keys,该文件若存在非法的SSH公钥,可将该文件删除。 初步处置方法利用Windows和Linux系统的防火墙功能配置规则,阻断传播行为。 Windows:新建出站规则,设置阻断对外指定端口的网络连接。 Linux:通过iptables命令进行设置 iptables -A OUTPUT -p tcp –dport 目标端口 -j DROP 记录相关行为对的进程和文件路径 | 漏洞利用 | WebLogic相关漏洞 Struts 相关漏洞 Redis 相关漏洞 | 暴力破解 | 攻击者自研工具 |

针对挖矿程序进程,初步处置以屏蔽对矿池的连接为主,记录挖矿进程信息和对应文件路径。 具体方法(该方法同样使用于挖矿木马控制功能中投放的远控木马以及更新功能中更新脚本或程序): (1)windows:新建出站规则,设置阻断对外指定IP的网络连接; (2)Linux:通过iptables命令进行设置:(可疑地址包括矿池地址、C2地址、挖矿木马更新地址), iptables -A INPUT -s 可疑地址 -j DROP, iptables -A INPUT -s 可疑地址 -j DROP。 针对持久化驻留功能,主要在系统敏感路径上排查相关文件。 系统 | 排查方向 | 方法 | Windows | 计划任务 | 使用autorun工具进行查询分析,同时参考前期发现的相关路径(挖矿木马进程、端口扫描进程等) | 自启动项 | 注册表/服务 | 敏感路径 | %tmp% %appdata% %programdata% C:\Windows\temp C:\windows\Fonts | Linux | 计划任务 | 查看计划任务 more /etc/cron.*/* 查看当前用户计划任务 crontab -l 查看所有用户计划任务 ls -al /var/spool/cron/ | 自启动目录 | ls -alr /etc/init.d ls -alr /etc/rc* | 服务 | 排查服务: chkconfig –list systemctl list-unit-files 关闭服务: chkconfig 服务名 off systemctl disable 服务名 | 敏感路径 | /tmp/ /root/ |

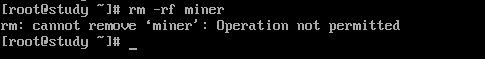

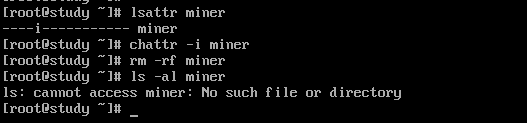

3.挖矿木马相关文件处置方法 (1)统计收集前期排查发现的挖矿木马相关文件和进程信息; (2)分析挖矿木马相关文件执行和依赖关系; (3)按顺序删除挖矿木马的挖矿程序、传播工具、释放的远控木马等文件。 处置过程通常的顺序为:(具体操作主要以删除文件、结束进程为主) a.删除计划任务; b.删除自启动项; c.停止服务; d.结束进程(Linux:kill -9 进程pid); e.删除文件。 (4)Windows系统在结束进程时遇到任务管理器无法结束进程,可使用如ProcessExplorer、PcHunter、ProcessHacker结束挖矿木马相关进程。 (5)Linux系统在删除文件时,如遇到“Operation not permitted”告警。 (5)Linux系统在删除文件时,如遇到“Operation not permitted”告警。

可使用如下命令,修改文件属性,并删除文件。  (6)以上处置方法,根据实际情况可编写成相关脚本进行自动化处置。 二、防护建议 发现机器可能感染了挖矿木马,可以通过以下步骤清除: 1.从内网DNS服务器、DNS防火墙、流量审计设备等设备获取恶意域名信息,根据域名查询威胁情报确定木马类型; 2.查看系统CPU、内存、网络占用情况,获取异常进程相关信息; 3.根据进程名或部分字符串获取进程号或进程相关的命令行命令; 4.根据进程号查看由进程运行的线程; 5.结束挖矿进程及其守护进程; 6.通过挖矿进程的相关信息,定位到文件的具体位置,删除恶意文件; 7.查看启动项,如果发现非法开机自启服务项,停止并删除对应数据; 8.查看定时任务,多数挖矿木马会在受感染机器中写入定时任务完成程序的驻留。如果只结束挖矿木马进程并删除挖矿木马文件,定时任务会再次从服务器下载挖矿进程或直接执行挖矿脚本,导致挖矿进程清除失败; 9.溯源挖矿木马入侵途径,查找系统漏洞,打上对应补丁,完成漏洞修复,防止再次入侵。 针对挖矿木马的防护要做到以下几点: 1.规范上网行为,不安装来历不明的软件、工具; 2.不打开来历不明的文档,以及带有图片、文件夹、文档、音视频等图标的文件; 3.进行严格的隔离,有关系统、服务尽量不要开放到互联网,在内网中的系统也要通过防火墙、VLAN或网闸等进行隔离。对于系统要采取最小化服务的原则,只提供必要的服务无关的服务必须要关闭,同时采用本机防火墙进行访问要进行访问控制; 4.及时安装系统补丁,修复系统应用漏洞、中间件漏洞、组件、插件等相关漏洞; 5.加强密码策略,增加密码复杂度并进行定期修改,开启相关登录失败处理功能。

|